XSS beim FBI

Wie ha.ckers berichtet, hat Google auf fbi.gov ein XSS "entdeckt" und gelistet, so kann jeder sich von der Qualität des Webs überzeugen (zur Not im Cache).

Im Originalartikel gibt es sogar einen Screenshot, also schaut vorbei!

Wie ha.ckers berichtet, hat Google auf fbi.gov ein XSS "entdeckt" und gelistet, so kann jeder sich von der Qualität des Webs überzeugen (zur Not im Cache).

Im Originalartikel gibt es sogar einen Screenshot, also schaut vorbei!

In Amerika, da gibts Äpfel, die heißen Apple, und Birnen, die heißen Cisco.

Die Birnen besitzen seit 2000 ein Trademark auf den Namen iPhone, weil sie eine Firma gekauft haben, die sich diesen Namen 1996 registriert hat.

Jetzt haben die Äpfel aber ein Produkt auf den Markt gebracht, das auch iPhone heißt, weiß i* ja so cool ist und die ja schon iMacs, iPods etc haben.

Offensichtlich denken die Äpfel, das ist okay, weil der Apfel iPhone ein Handy und der Birnen iPhone eher ein portabler Instant-Messenger mit Sound-Funktion ist.

Dazu gibts einen netten Artikel auf blogs.cisco.com, wo der Author nochmals drauf hinweist, dass gerade Apple sehr strikt ist, was die Einhaltung IHRER Trademarks angeht: "Apple is a very aggressive enforcer of their trademark rights. And that needs to be a two-way street."

Ich hoffe Apple kriegt mal eine geklatscht, nicht weil die Hardware schlecht ist, die im nicht-iPhone drin ist, sondern einfach mal, damit die zurück auf den Boden der Tatsachen runterkommen.

Es grüßt,

der Zhenech, der eher einen Mac als irgendwas ausm MediaMarkt kaufen würde (wenn es nicht HAL gäbe...).

Vielen Dank, dass du das Studiverzeichnis benutzt hast.

Nichts zu danken, nachdem Holtzbrinck den Laden gekauft hat und die Jungs von der Technik gezeigt haben, dass sie es voll drauf haben ist diese Tat eine Ehre für mich.

Laut Deutschem Gesetzt müssen gewerbliche Webseiten ein Impressum mit gültigen Kontaktdaten haben. Auf meiner ewig währenden Mission die Welt von XSS zu befreien bin ich aber mittlerweile auf 2 Seiten gestoßen wo das nicht der Fall ist.

1. http://www.sonybmg.de/company.php?id=41

Wenn man eine Mail an kontakt@sonybmg.com schickt, kriegt man folgendes nettes als Antwort:

From: postmaster@Bertelsmann.de

Subject: Delivery Status Notification (Failure)

This is an automatically generated Delivery Status Notification.

Delivery to the following recipients failed.

kontakt@sonybmg.com

Ein Grund oder so wird natürlich nicht angegeben, die haben ja root ;-)

2. http://www.clipfish.de/impressum.php

Wenn man eine Mail an feedback@clipfish.de sendet, bekommt man von RTL:

501 Rcpt-To

validation failed: RCPT TO not accepted: This system is not configured to

relay mail (r) from <sargentd@die-welt.net> to <feedback@clipfish.de> for

127.0.0.1 (in reply to RCPT TO command)

Dabei steht der Host assur.rtl.de als Primary-MX im DNS von clipfish.de. Schon komisch...

Naja, ich geh ins Bad und wünsche euch viel Spaß mit der Welt.

Und hier sind zehn weitere nette Cross Site Scriptings, unter anderem ein paar namhafte Hardware Hersteller und Software-Giganten...

Aber zunächst eine kleine Statusmeldung wegen den alten Meldungen:

Auf Mail Nummer 1 kamen keine neuen Antworten, auf Mail Nummer 2 erhielt ich ein BOUNCE von RTL, deren Server sei nicht für Mails an Clipfish.de zuständig (laut DNS ist er das), ein Auto-Reply von hamburg.de und tatsächlich hat es Andi von netsplit.de als einziger Mensch geschafft meine Mail zu lesen, zu verstehen und zu Herzen zu nehmen. Der Fehler ist behoben, un dich erhielt einen netten Gruß und Dank per Mail. An dieser Stelle deswegen auch Dank an Andi für das Supporten von uns kleinen IRC-Netzwerken, aber ich glaube er hat in meiner formellen Mail gar nicht erkannt, dass er mich eigentlich kennt ;-)

Jaja, ihr wollt Links, HIER:

jvc-europe.com

real.de

sony-bmg.de

debian.org

ibm.com

linsprire.com

sueddeutsche.de

medion.de

teufel.de

msi-computer.de

Gleich mal wieder eine nette Mail rausschicken und auf die BOUNCEs freuen.

Schönen Sonntag-Abend noch.

PS: Vielen Dank an den netten Kölner, der XSS in meinem Gästebuch ausprobiert hat. htmlspecialchars() ist sowas von seKure ;-)

Nachdem sich bis jetzt keiner auf meine Mail von vor 3 Tagen gemeldet hat, in der ich ein paar Seiten der XSS-Angreifbarkeit beschuldigt habe (okay, doch 2 - ein Bounce von t-online und ein "Vielen Dank für ihre Mail" von VRR.de), hier nochmal 10 (in Worten: ZEHN) nette Links, unter anderem ein paar Fernsehsender und einige (viele) Stadt-Portale.

clipfish.de

vox.de

hr-online.de

netsplit.de

nrw.de

koeln.de

hamburg.de

mainz.de

mannheim.de

frankfurt.de

Wie auch beim letzten Mal werde ich eine passende Mail an die Betreiber der Seiten schicken, und hoffe diesmal auf etwas mehr Reaktion.

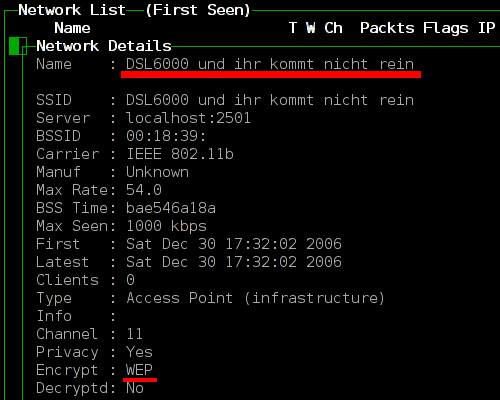

Beim Warten auf den nächsten T-Mobile Accesspoint auf der Strecke Berlin-Düsseldorf im ICE ist mir folgendes kurz über den Bildschirm gehuscht, und ich dachte, ihr wollt es auch sehen:

Die ESSID ist ansich ja schon sehr lustig, aber dank Encryption erst wirklich "wirksam" ;-P

Auf dem 23C3 in Berlin wurden einige interessante Hacks vorgestellt, und im Wiki tauchte eine kleine Liste auf, was wo wie exploitbar ist. Unter anderem waren auch ein paar wenige Cross-Site-Scripting Sachen dabei. Mich hat es etwas gewundert, dass es wirklich nur wenige waren, und da dachte ich mir, schaust du mal, was heutzutage noch so alles geht.

Das Ergebnis war leider etwas erschreckend, unter den angreifbaren Seiten waren nicht nur namhafte Netzwerk-Hardware Hersteller, sondern auch der Verkehrsverbund-Rhein-Ruhr, die Gelben-Seten und Das Örtliche. Ich bin kein Black-Hat oder so, möchte die Lücken dennoch hier mal veröffentlichen um die Aufmerksamkeit der Medien ein wenig zu pushen.

Hier also die Lücken:

Netgear

Auf netgear.de kann man ganz einfach einen "bösen" Link bauen:

http://netgear.de/de/suche.html?q=%3Cscript%3Ealert('hallo')%3C/script%3E

Einfach als Such-Query etwas wie <script>...</script> eingeben.

Netterweise geht das selbe auch auf netgear.com, obwohl deren Flash erstmal bei < im Query das Formular nicht abschicken will, aber wozu gibts Links?

http://netgear.com/Search.aspx?text=%3Cscript%3Ealert('a')%3C/script%3E

Saturn

saturn.de ist ganz schlau, man kann nur rein, wenn man ein Cookie gesetzt hat. Also kurz auf http://www.saturn.de gehen, irgend eine Filiale ausswählen und...

saturn.de den Link anklicken.

Hier hat man wieder einen typischen Such-Fehler, aber man muss vor dem <script> ein "> reinklatschen, damit das input-Feld zuende ist.

Subway

Genau das Gleiche passiert auch auf der Seite von Subway, wenn man eine Filiale suchen möchte:

subway-sandwiches.de

VRR

Wer gerne Online den Fahrplan nachguckt, sollte vrr.de nicht vertrauen:

vrr.de

Wieder der selbe Fehler, der netterweise auch auf rheinbahn.de existiert.

YellowMap

Den Weg zum 23C3 in Berlin findet man am besten mit yellowmap.de:

yellowmap.de

Hier wollte ein Script irgendwie nicht, aber das Bild ist doch auch nett, oder?

Das Örtliche

Suchmaschinen sind was feines, wenn man vor der Suche weiß, was sie finden:

dasoertliche.de

Hier ist übrigens ausnahmsweise nicht die Suche schuld, sondern das dynamische erstellen des Seitentitels aus der URL.

GelbeSeiten

Die Krönung war aber die Seite der GelbeSeiten, die Suchfelder für Was und Wo werden nämlich sauber nach "komischen" Zeichen gefiltert, aber die Suche in den Treffern ist angreifbar:

gelbeseiten.de (leider ist da eine SessionID drin, aber da kommt man bestimmt auch drumherum)

Ich verstehe einfach nicht, wie man so fahrlässig handeln kann, werde aber gleich die Betreiber der Seiten und Heise Security mit einem Link zu diesem Beitrag beglücken und hoffen, sie lernen was daraus.